Reset-functie van Android laat gebruikersdata achter

Beveiligingsonderzoekers van de University of Cambridge hebben in een tweetal papers kwetsbaarheden blootgelegd in het systeem om Android-toestellen te ontdoen van persoonlijke gegevens, zowel door middel van een 'factory reset' als door een 'wipe' via externe programma's.

De onderzoekers van de universiteit kochten een aantal tweedehands Android-telefoons om te controleren of het terugzetten naar fabrieksinstellingen inderdaad zorgde voor een volledig schone telefoon. Dat gaat in alle gevallen niet goed, schrijven de onderzoekers op hun weblog: alle mobieltjes laten in ieder geval fragmenten van oude data achter en bij 80 procent van de telefoons was het zelfs mogelijk de master-token te achterhalen, waardoor inloggen op het Google-account van de voormalig eigenaar mogelijk wordt.

Het andere onderzoek richtte zich op software die aangeboden wordt door derden, zoals antivirusbedrijven die apps bieden om een telefoon op afstand te blokkeren of wissen. Antivirussoftware die gebruik maakt van de in Android ingebouwde wijze om de telefoon terug te zetten naar fabrieksinstellingen faalt om begrijpelijke redenen, waardoor deze software van derden geen oplossing biedt voor het probleem.

Om de kwaliteit van de factory-reset-functie te testen, keken de onderzoekers naar 21 Android telefoons van vijf verschillende fabrikanten. De telefoons draaiden op diverse Android-versies, variërend van 2.3 tot 4.3. Aan de hand van de gevonden uitkomsten, schatten de onderzoekers dat tot vijfhonderd miljoen Android-toestellen de data-partitie niet goed wissen en tot 630 miljoen apparaten de interne sd-opslag niet goed schoonmaken. Gebruikers die hun opslag beveiligden met encryptie, hebben ook geen geluk: er blijft na een factory-reset genoeg informatie achter om uiteindelijk de encryptiesleutel te achterhalen.

Het probleem bij mobiele antidiefstal-apps bestaat door een slechte wipe-implementatie en beperkingen van de Android-api, en aanpassingen die aan het besturingssysteem gedaan zijn door de bouwer van de betreffende apparaten. 'Het is spijtig, maar een mobiele antidiefstal-app biedt geen betere wipe-functie en vormt geen alternatief voor de ingebouwde factory-reset', schrijven de onderzoekers in de andere paper. Volgens hen is momenteel de enige levensvatbare optie dat de fabrikanten zelf zorgen voor goede software om de fabrieksinstellingen te herstellen.

Het probleem ligt niet volledig aan de kant van Android; ook het flashgeheugen vormt onderdeel van het probleem. De beschikbare opslagcapaciteit van het flashgeheugen is groter dan wordt aangegeven, dit in verband met foutcorrectie en de manier van dataopslag. Nieuwe emmc's ondersteunen betere data-opschoningsmethoden. Verder moeten fabrikanten volgens de onderzoekers de gehele flashcapaciteit gebruiken en volledig laten zien in de bootloader en de herstel- en Android-kernels.

Gebruikers kunnen zelf ook zorgen voor betere beveiliging van hun apparaten, namelijk door hun apparaten te beveiligen met encryptie en daarbij wel een lange pincode te kiezen met zowel letters als cijfers voor hun eigen login. Om de encryptiesleutel te achterhalen, moet namelijk nog wel het gewone wachtwoord of pincode gekraakt worden. Hoe het zit met Android-versies van 4.4 en hoger, is niet bekend, maar de onderzoekers vermoeden dat daar een vergelijkbare problematiek speelt.

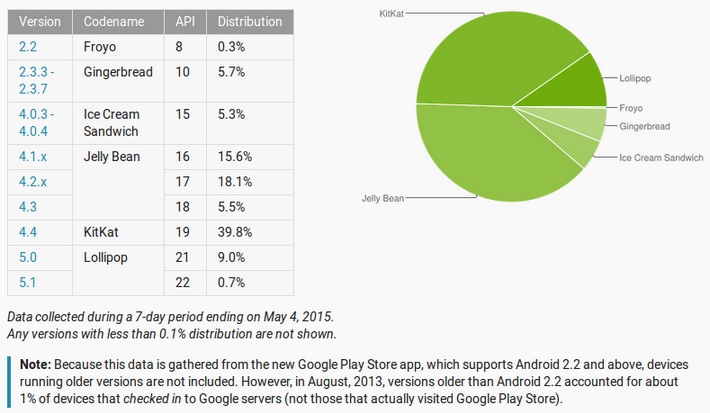

Android 4.x onder 4.4 draait nog op bijna 45 procent van de Android-toestellen blijkt uit data van Google zelf van 4 mei 2015. Zes procent van de mobieltjes maakt nog contact met de Play Store met een 2.2 of 2.3.x apparaat.

bron: tweakers.net